A segurança da informação é uma prioridade essencial para as organizações, mas um cuidado que poucas possuem é investir em um treinamento de segurança da informação para os seus colaboradores. Esse é um passo primordial para garantir a segurança dos dados da empresa, já que os colaboradores são a primeira linha de defesa da organização. Por isso, o despreparo de um funcionário pode trazer grandes prejuízos.

Em um mundo no qual as ameaças cibernéticas e violações de segurança estão cada vez mais frequentes, é imprescindível que todos os membros de uma equipe estejam conscientes dos riscos e saibam como agir de maneira segura. No artigo de hoje, explicaremos o que é um treinamento de segurança para os colaboradores, sua importância e daremos dicas importantes para garantir um treinamento eficaz. Continue a leitura!

Treinamento de segurança da informação para colaboradores

Muitos ainda não entendem ou conhecem a importância de garantir que as informações de uma organização estejam protegidas. No mundo atual, no qual as informações se espalham rapidamente garantir a segurança da informação da empresa é primordial. Ou seja, é preciso proteger as informações de uma organização contra acesso não autorizado, uso indevido, divulgação não autorizada, alteração ou destruição. Assim como, implementar medidas técnicas, organizacionais e humanas para garantir a confidencialidade, integridade e disponibilidade das informações.

As informações são parte do patrimônio da empresa e o vazamento delas causam sérios prejuízos. E um passo muito importante para que os dados das organizações fiquem mais seguros é que cada funcionário saiba como protegê-los. É essencial que os usuários estejam conscientes sobre as diretrizes de segurança e conheçam os riscos que podem enfrentar. Dessa forma, é possível que cada um entenda a sua responsabilidade e seu papel em garantir a segurança dos dados da organização.

Por isso, existe o treinamento de segurança da informação para os colaboradores. É um processo educacional que visa conscientizar e capacitar os funcionários sobre as melhores práticas de segurança. Ele deve abranger o manuseio, armazenamento e compartilhamento de dados sensíveis. O objetivo é fornecer aos colaboradores o conhecimento necessário para proteger os ativos de informação da empresa contra as

ameaças cibernéticas.

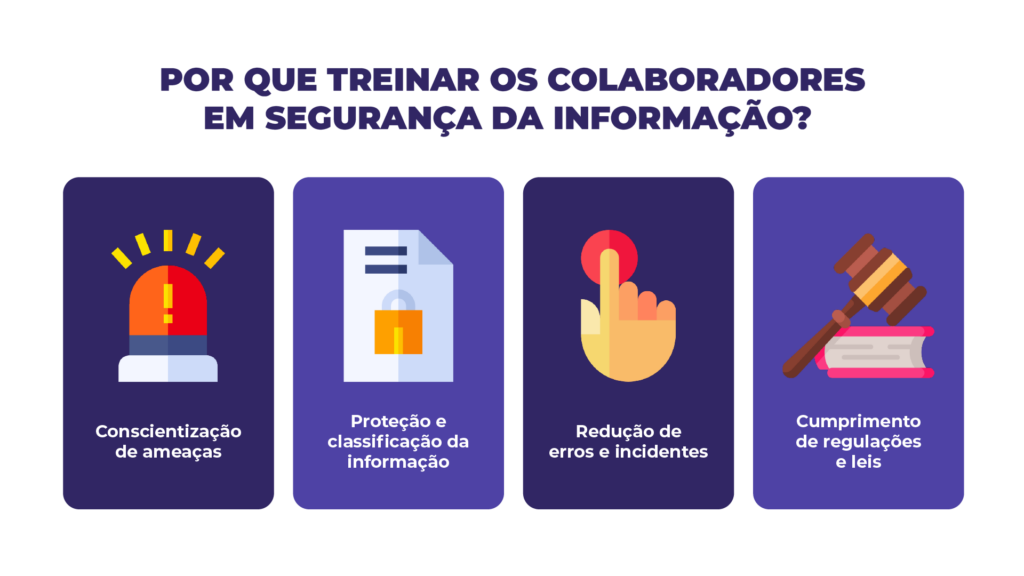

Por que treinar os colaboradores em segurança da informação?

Quando pensamos em segurança da informação, falamos muito sobre ferramentas tecnológicas, mas esquecemos que o principal ponto de entrada são os colaboradores. Além disso, a maioria dos ataques à segurança de dados teve como causa o fator humano interno. Por isso, no quesito segurança, é fundamental que haja uma preocupação em transmitir conhecimento de segurança para os funcionários, que haja um treinamento eficiente para que exista:

- Conscientização de ameaças: com um treinamento adequado, os colaboradores estarão cientes das diferentes ameaças cibernéticas que existem, como phishing, engenharia social, ataques de força bruta, entre outros. Além disso, eles entenderão os diferentes riscos que elas causam, seja para organização ou para seu próprio setor.

- Proteção e classificação da informação: uma vez que os colaboradores são geradores de informação, é importante que eles saibam classificar os níveis de informação que eles estão gerando para que seja dado o tratamento apropriado. Um treinamento eficaz irá ensiná-los a classificar as informações como confidenciais, restritas, livres, entre outros tipos de classificação que a empresa possa ter.

- Redução de erros e incidentes: colaboradores conscientes sobre os possíveis tipos de ataques e ameaças sabem como agir em caso de incidente. Ele saberá como agir quando receber um e-mail de phishing, por exemplo. Assim, o processo de tratamento dos incidentes vai ser seguido de maneira adequada.

- Cumprimento de regulações e leis: dependendo de onde a empresa atua, há leis que regulamentam a proteção de dados. No Brasil existe a LGPD (Lei Geral de Proteção de Dados) que exige que os colaboradores das organizações tenham um treinamento em segurança da informação.

O treinamento em segurança da informação, naturalmente, promove uma cultura em segurança. Ou seja, todos da empresa estarão conscientes dos riscos e irão trabalhar para garantir a segurança dos dados da organização. Então, quanto mais acesso à informação se dá aos colaboradores, maior essa cultura de segurança e mais protegida a empresa vai estar.

O que deve ser abordado no treinamento de segurança da informação?

A política de segurança da informação da empresa é que vai definir o direcionamento do treinamento para os colaboradores e os tópicos a serem abordados. Mas existem alguns tópicos que são importantes e que valem ser destacados:

Começando pela própria PSI, é importante divulgar para os colaboradores através de treinamentos e dinâmicas qual é a política e quais são as diretivas de segurança da informação da organização. Não adianta a empresa ter uma política se ela não é divulgada e bem conhecida.

É importante instruir os colaboradores sobre a importância de senhas fortes e que eles devem evitar senhas fáceis, como data de nascimento, sequência de números etc. Busque ajudá-los a construir uma senha segura e instrua-os a não compartilhar com terceiros.

Independente da política da empresa de fornecer o aparelho ou utilizar o BOYD (bring your own device), é necessário garantir a segurança dos dispositivos móveis. O treinamento deve contar com orientações sobre as melhores práticas de segurança ao utilizar smartphones, tablets e outros dispositivos móveis, incluindo a configuração de senhas, a atualização de aplicativos e a proteção contra perda ou roubo.

- Responsabilidade ética e de legislação:

É sempre importante frisar até onde o limite ético da empresa permite o colaborador ir ou não, obviamente, dentro das próprias leis do país que a empresa está atuando. O treinamento irá orientá-los a tratar as informações de forma ética e responsável, seguindo princípios de integridade, confidencialidade e respeito à privacidade. Também são instruídos sobre as consequências de violações éticas e legais, incluindo possíveis ações disciplinares, multas e danos à reputação da empresa.

Vale ressaltar que a segurança da informação é um processo contínuo e requer atualizações constantes. Então, os treinamentos também precisam ser atualizados periodicamente.

Como implementar um treinamento de segurança da informação eficaz?

Para a construção de um treinamento de segurança da informação eficiente não existe uma receita de bolo ou uma fórmula mágica. Cada empresa terá sua necessidade e políticas de segurança. Mas separamos algumas dicas importantes:

1. Avalie as necessidades:

Antes de iniciar o treinamento, é importante avaliar as necessidades da organização e dos colaboradores. Isso envolve identificar as lacunas de conhecimento e as áreas de maior risco em relação à segurança da informação. Realizar uma análise de risco e coletar feedback dos colaboradores ajudará a determinar quais tópicos e habilidades devem ser abordados no treinamento.

2. Desenvolva um plano de treinamento:

Com base na avaliação das necessidades, é possível desenvolver um plano de treinamento que inclua os objetivos, os tópicos a serem abordados, os métodos de entrega e a duração do treinamento. É importante criar um cronograma realista e garantir que o conteúdo seja relevante, atualizado e adaptado ao público.

3. Engaje a liderança:

O envolvimento e o apoio da liderança são essenciais para o sucesso do treinamento, por isso engajar a liderança é fundamental. Se a liderança não tiver mobilizada e não for exemplo, vai ser difícil conseguir engajamento dos colaboradores. Então, a liderança precisa estar super envolvida no treinamento de segurança da informação. Isso ajuda a estabelecer uma cultura de segurança e reforça a seriedade do treinamento.

4. Estabeleça uma abordagem prática:

Textos, informações e powerpoint sem nenhum dinamismo também torna difícil conseguir atenção e absorção de muitas informações por parte dos colaboradores. Procure utilizar múltiplos formatos de treinamento, utilize dinâmicas, vídeos e fornece exemplos relevantes e cenários do mundo real.

5. Adapte o treinamento ao nível do colaborador:

Temos que partir do princípio de que os colaboradores têm funções diferentes, acessos diferentes a informação e precisam de diferentes tipos de treinamento. É importante adaptar o treinamento para atender às diferentes necessidades e garantir que o conteúdo seja adequado e compreensível para todos. Por exemplo, os colaboradores de TI podem precisar de treinamento mais técnico que os colaboradores de outras áreas.

6. Estabeleça métodos de avaliação:

Por fim, é fundamental estabelecer métodos de avaliação para medir a eficácia do treinamento. Não adianta estabelecer uma grade treinamento se não tiver como medi-lo. Então, invista também em testes de conhecimento, questionários de avaliação, simulações de ataques etc. A avaliação permite identificar as lacunas, fornecer feedback aos colaboradores e ajustar o treinamento conforme necessário.

Conclusão

Como vimos, o treinamento de segurança da informação para os colaboradores de uma empresa é essencial para proteger os ativos de informação e mitigar os riscos de segurança. Ao criar um treinamento eficiente, as organizações capacitam seus colaboradores com o conhecimento e habilidades necessárias.

Investir em treinamento de segurança da informação fortalece as defesas contra ameaças cibernéticas, reduz o risco de violações de segurança, garante conformidade legal e protege a reputação da empresa. Além disso, promove uma cultura de segurança, na qual cada colaborador desempenha um papel na proteção dos ativos de informação.

Mas lembre-se que a segurança da informação é um esforço contínuo e além do treinamento necessitar de atualização constante, todos precisam estar engajados, desde a liderança, até o funcionário de linha de frente.