Dentro de todo sistema ou infraestrutura de segurança da informação, o objetivo final é construir um ecossistema de soluções que por fim, são capazes de defender os dados da empresa contra ameaças. Na construção dessa infraestrutura, incluem diversos tipos de soluções e com diversos tipos de foco, como monitoramento e identificação. Porém, a família de soluções de Threat Defense são as soluções com foco na ação contra ameaças.

No artigo de hoje, vamos entender o que é Threat Defense, quais soluções que fazem parte dessa família e a importância dela dentro da infraestrutura de segurança da informação.

O que é Threat Defense?

Como falamos acima, soluções da família de Threat Defense, ou Defesa Contra Ameaças em português, são práticas voltadas ao combate a ameaças. Normalmente, essas práticas se baseiam em um misto de estratégias, pacotes de medidas e tecnologias que juntos, trabalham na detecção, prevenção, mitigação e resposta a ameaças de segurança para garantir a proteção cibernética de dados, sistemas e recursos contra-ataques.

Com esse foco em mente, para garantir a maior eficácia na proteção dos dados, um sistema de segurança com foco em Threat Defense é construído para agir contra o maior número de ameaças possíveis, possuindo uma abordagem holística e trabalham com diversas camadas de segurança. Dentro dessa abordagem holística deve ser integrado tecnologias de segurança avançadas, políticas rigorosas, e conscientização dos funcionários.

Algumas das ameaças que soluções de Threat Defense protegem, são: malware, phishing, engenharia social, exploração de vulnerabilidades, entre outros.

Além disso, a criação de uma infraestrutura de segurança com foco em defesa contra ameaças que podem abortar diversas configurações e elementos da cibersegurança, como: Threat Hunting, Threat Intelligence, Recuperação de Dados e Conformidade e Governança.

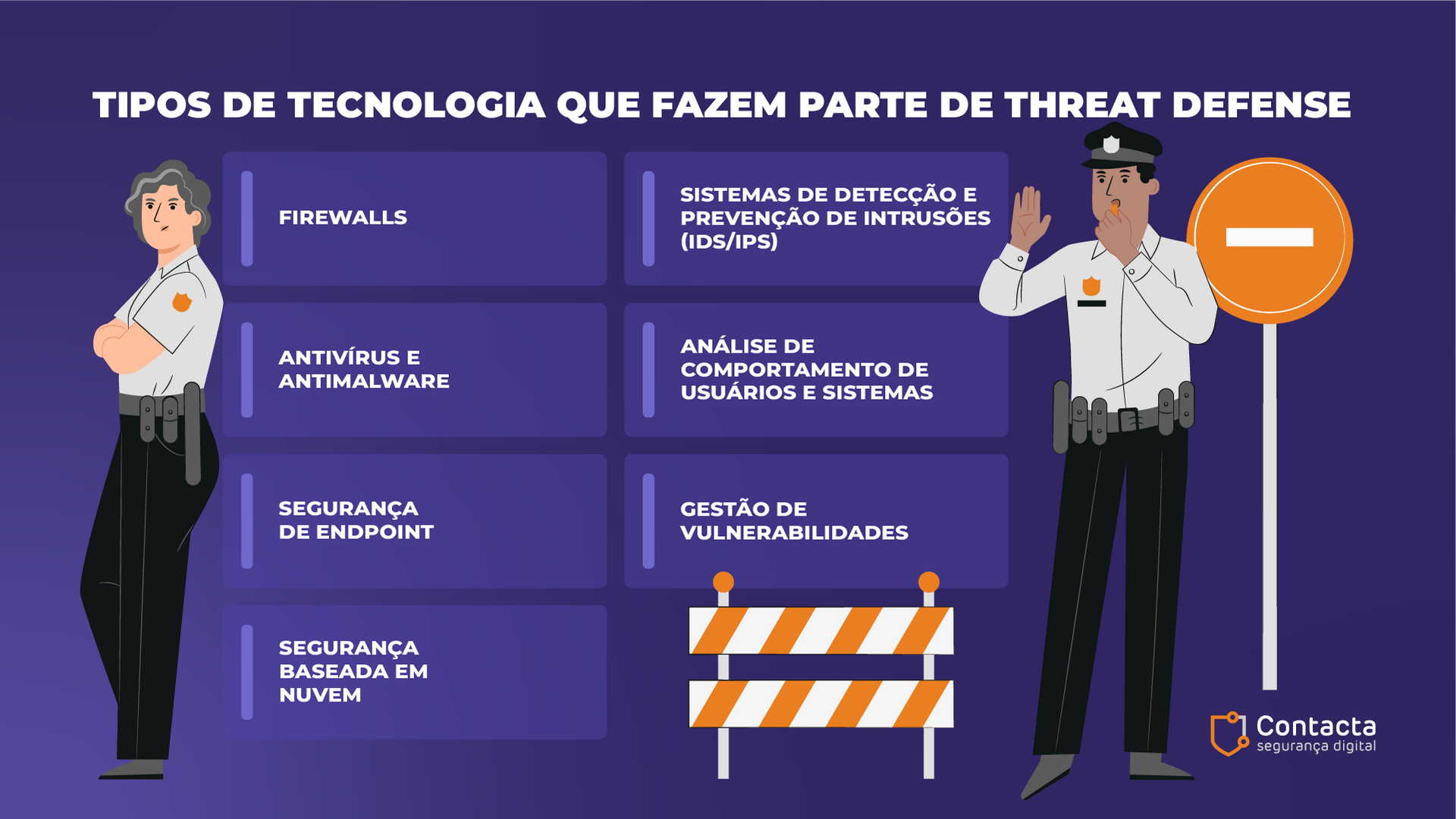

Tipos de tecnologia que fazem parte de Threat Defense

Dentro de Threat Defense, temos diversos tipos de tecnologias diversas, com focos e propósitos diferentes que são usados dentro da estratégia de segurança. Algumas das soluções que fazem parte disso são:

- Firewalls: Dispositivos de segurança que monitoram e controlam o tráfego de rede com base em regras de segurança predefinidas.

- Sistemas de Detecção e Prevenção de Intrusões (IDS/IPS): Monitoram o tráfego de rede em busca de atividades suspeitas e podem bloquear ou alertar sobre possíveis intrusões.

- Antivírus e Antimalware: Softwares projetados para identificar, bloquear e remover ameaças de malware, como vírus, trojans, ransomware, etc.

- Análise de Comportamento de Usuários e Sistemas: Monitoramento do comportamento dos usuários e sistemas para detectar atividades anômalas que possam indicar uma ameaça.

- Segurança de Endpoint: Proteção dos dispositivos finais (como computadores, laptops, smartphones) contra ameaças, geralmente por meio de softwares antivírus e medidas de segurança adicionais. Soluções como EDR e isolamento através de técnicas de Sandboxing são um exemplo.

- Gestão de Vulnerabilidades: Identificação e correção de vulnerabilidades em sistemas e softwares para reduzir o risco de exploração por parte de ameaças.

- Segurança Baseada em Nuvem: Soluções como CASB e SD-WAN, trabalham na proteção dos dados na nuvem contra ameaças, através da monitoralmento de acesso ou protegendo a rede.

Benefícios das Soluções de Threat Defense

Com a sua versatilidade, conexão com outras tecnologias e aumento da segurança dos dados corporativos, a criação de uma infraestrutura focada em Threat Defense traz diversos benefícios para o seu negócio. Em destaque, podemos falar da sua capacidade da:

- Proteção contra ameaças avançadas: essas soluções usam tecnologias avançadas, usando de técnicas de machine learning e análise comportamental que permite identificar e mitigar ameaças complexas.

- Escalabilidade e adaptação a novas ameaças: essas tecnologias são trabalham de forma escalável, permitindo o suporte de segurança à medida que novas ameaças surgem e aumenta o número de colaboradores, garantindo que a proteção se mantenha eficaz.

- Conformidade: Soluções de Threat Defensem ajudam empresas a cumprirem requisitos regulatórios e auditorias de segurança, ao garantir a proteção de dados confidenciais e sensíveis.

- Redução de Riscos: Diminui a probabilidade de violações de dados e outras falhas de segurança, graças a diminuição do tempo de resposta e o aumento da visibilidade das ameaças.

Conclusão

Soluções de Threat Defense estão presentes em toda infraestrutura de segurança de dados eficaz. Com o principal papel de ser o remédio contra vírus e ameaças, mitigando a ação dele, as soluções de Threat Defense trabalhem em conjunto com outras soluções, tornando seu alcance maior e mais preciso, garantindo maior proteção para os dados da empresa. Se quiser saber mais,

fale com um dos especialistas da Contacta, eles irão ajudar a encontrar as soluções ideias para garantir a segurança da sua empresa.