Entre os desafios diários que uma empresa enfrenta para proteger seus dados, um dos mais importantes é garantir a segurança do tráfego de dados dentro da rede e o gerenciamento desses dados e de dispositivos de segurança. Dentro da segurança da informação, a família de soluções de Network Security possui diversas soluções que são voltadas para isso. No meio dessa família, as soluções de SD-Wan se destacam.

No artigo de hoje, falaremos sobre o que é SD-Wan, suas vantagens e principais funcionalidades. Boa leitura!

O que é SD-WAN?

Composta por uma tecnologia se baseia no gerenciamento e operação de uma rede de área ampla, também conhecida como WAN, através de um software que controla as conectividades, gerenciando o tráfego e os serviços de data centre e ambientes de nuvem.

Assim, podemos definir a aplicação de SD-WAN como um controlador central de redes, ou seja, ele centraliza todo o gerenciamento da rede e proporciona viabilidade do tráfego.

Isso torna a solução um grande aliado na manutenção da conformidade, no gerenciamento do plano de controle da rede e da visibilidade e coleta de dados das atividades dos colaborados e arquivos. Isso é possível já que a solução trabalha na aplicação de políticas e direcionamento de tráfego em tempo real, seguindo monitorando as atividades e aplicando regras e diretrizes definidas pelo time de segurança no software que centraliza as redes.

Quando falamos de cibersegurança, o SD-WAN oferece uma abordagem moderna e eficaz que se tornou indispensável para os times de TI e infraestrutura. Isso se deve ao gerenciamento centralizado e automático do SD-WAN e sua compatibilidade e ligação com outras tecnologias avanças de segurança, como Firewall de Próxima Geração.

Sendo assim, com a adoção dessa solução, é possível melhorar significativamente uma postura de segurança, proteger dados sensíveis e garantir a continuidade das atividades dos colaboradores.

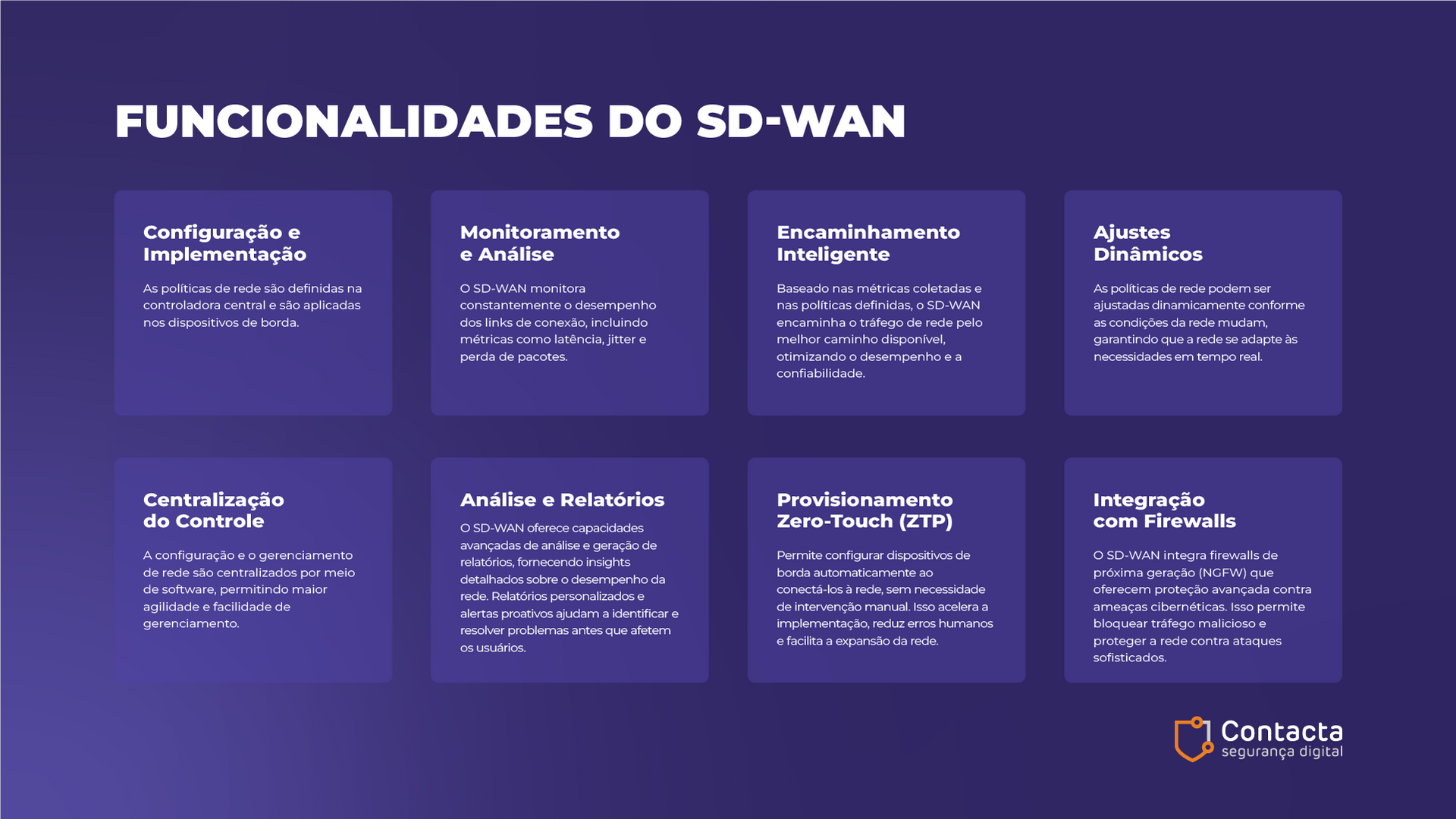

Principais funcionalidades do SD-WAN

O SD-WAN utiliza um plano de controle centralizado para gerenciar a distribuição do tráfego de rede entre diferentes locais e provedores de serviços. Aqui está um resumo de como ele funciona:

- Configuração e Implementação: As políticas de rede são definidas na controladora central e são aplicadas nos dispositivos de borda.

- Monitoração e Análise: O SD-WAN monitora constantemente o desempenho dos links de conexão, incluindo métricas como latência, jitter e perda de pacotes.

- Encaminhamento Inteligente: Baseado nas métricas coletadas e nas políticas definidas, o SD-WAN encaminha o tráfego de rede pelo melhor caminho disponível, otimizando o desempenho e a confiabilidade.

- Ajustes Dinâmicos: As políticas de rede podem ser ajustadas dinamicamente conforme as condições da rede mudam, garantindo que a rede se adapte às necessidades em tempo real.

- Centralização do Controle: A configuração e o gerenciamento de rede são centralizados por meio de software, permitindo maior agilidade e facilidade de gerenciamento.

- Análise e Relatórios: O SD-WAN oferece capacidades avançadas de análise e geração de relatórios, fornecendo insights detalhados sobre o desempenho da rede. Relatórios personalizados e alertas proativos ajudam a identificar e resolver problemas antes que afetem os usuários.

- Provisionamento Zero-Touch (ZTP): Permite configurar dispositivos de borda automaticamente ao conectá-los à rede, sem necessidade de intervenção manual. Isso acelera a implementação, reduz erros humanos e facilita a expansão da rede.

- Integração com

Firewalls:

O SD-WAN integra firewalls de próxima geração (NGFW) que oferecem proteção avançada contra ameaças cibernéticas. Isso permite bloquear tráfego malicioso e proteger a rede contra ataques sofisticados.

Vantagens da utilização de uma solução de SD-WAN para segurança da informação

Quando falamos sobre benefícios o SD-WAN se destaca em diversos setores, sendo uma ferramenta que auxilia em várias áreas, mas pensando na segurança da informação, a solução se destaca e se torna indispensável no dia a dia de uma empresa. Confira os principais benefícios de um SD-Wan:

- Segmentação de Rede: O SD-WAN permite a segmentação de rede, criando segmentos distintos para diferentes tipos de tráfego e aplicações. Isso impede que uma violação de segurança em um segmento afete outros, reduzindo a superfície de ataque e isolando ameaças potenciais.

- Criptografia de Dados: A criptografia ponta-a-ponta é um recurso padrão no SD-WAN, garantindo que todos os dados transmitidos pela rede estejam protegidos contra interceptações e acessos não autorizados. Isso é crucial para proteger informações sensíveis e cumprir com regulamentos de proteção de dados.

- Controle de Acesso Baseado em Políticas: O SD-WAN permite a implementação de políticas de controle de acesso rigorosas, garantindo que apenas usuários e dispositivos autorizados possam acessar recursos específicos da rede. Isso reforça a segurança, limitando a exposição de dados sensíveis a indivíduos não autorizados.

- Visibilidade e Monitoramento Centralizados: A gestão centralizada do SD-WAN oferece visibilidade completa sobre todo o tráfego de rede e as atividades de segurança. Isso facilita a detecção de comportamentos anômalos e respostas rápidas a incidentes de segurança, melhorando a capacidade de defesa proativa.

- Automação de Segurança: O SD-WAN permite a automação de políticas de segurança, aplicando configurações de segurança de maneira consistente em toda a rede. Isso reduz a possibilidade de erros humanos e assegura que as melhores práticas de segurança sejam mantidas uniformemente.

- Conformidade com Regulamentações: Com recursos avançados de segurança, o SD-WAN ajuda as empresas a cumprirem com regulamentações de proteção de dados e padrões de segurança, como GDPR, HIPAA e PCI-DSS. A conformidade é facilitada através de monitoramento contínuo e relatórios detalhados.

- Proteção contra Ameaças Avançadas: O SD-WAN integra tecnologias de proteção contra ameaças avançadas, como prevenção de intrusões (IPS) e sandboxing. Essas tecnologias detectam e bloqueiam atividades maliciosas em tempo real, protegendo a rede contra-ataques sofisticados.

- Redundância e Resiliência: A capacidade do SD-WAN de gerenciar múltiplos links de conexão e realizar failover automático aumenta a resiliência da rede. Em caso de falha de um link, o tráfego é redirecionado automaticamente, garantindo continuidade de serviço e minimizando impactos de segurança.

- Simplificação da Arquitetura de Segurança: O SD-WAN simplifica a arquitetura de segurança ao integrar várias funcionalidades de segurança em uma única plataforma. Isso reduz a complexidade e os custos associados à implementação e gerenciamento de soluções de segurança separadas, ao mesmo tempo que melhora a eficácia geral da proteção.

Conclusão

O SD-Wan é uma solução que irá ajudar times de TI e segurança da informação na gestão do tráfego de dados na rede, como um controlador geral para rede. A adoção de um software de SD-Wan garante maior eficiência e controle do tráfego e proteção, sendo possível criar automações para ações serem feitas de maneira automática. Esse combo permitindo que as equipes tenham mais tempo para se dedicar a projetos estratégicos e não ter que cuidar de cada conexão de maneira individual. Se quiser saber mais sobre SD-Wan, fale com um de nossos especialistas. A Contacta irá auxiliar você a encontrar a solução ideal para a sua empresa.