No cenário empresarial cada vez mais digitalizado, as aplicações web desempenham um papel fundamental, permitindo que as organizações se conectem com seus clientes, otimizem processos internos e expandam seus negócios. A crescente demanda por aplicações web é impulsionada pela conveniência, acessibilidade e escalabilidade que elas oferecem. No entanto, ao mesmo tempo em que essas aplicações trazem inúmeros benefícios, também apresentam riscos significativos que podem comprometer a segurança das organizações.

Sendo assim, a segurança de aplicações web tornou-se uma preocupação crucial para as empresas de todos os tamanhos e setores. Portanto, é essencial compreender os riscos associados às aplicações web e implementar medidas eficazes para proteger as informações valiosas da organização. No artigo de hoje, explicaremos como as aplicações web funcionam, exploraremos os riscos mais comuns e discutiremos as medidas que as organizações podem adotar. Continue a leitura!

O que é uma aplicação web?

Uma aplicação Web é um software que é acessado em um navegador web, como o Google Chrome, Microsoft Edge ou Mozilla Firefox. Essas aplicações fornecem funcionalidades e serviços aos usuários por meio de uma interface baseada na web. Além disso, as aplicações web não exigem instalações no dispositivo do usuário como as aplicações tradicionais. Então, o usuário pode acessar a aplicação por meio de um navegador e interagir com ela online.

As aplicações web podem variar em complexidade e funcionalidade. Elas podem ser tão simples quanto uma página estática que exibe informações ou tão complexas quanto uma plataforma de comércio eletrônico ou uma rede social. Além disso, elas também são capazes de oferecer uma ampla gama de recursos, como processamento de formulários, autenticação de usuários, envio e recebimento de dados, armazenamento em banco de dados, comunicação em tempo real e integração com outros sistemas.

Uma das principais vantagens das aplicações web é que elas são multiplataforma, o que significa que podem ser acessadas de qualquer dispositivo com um navegador web e uma conexão com a Internet. Além disso, como as aplicações web são executadas em servidores remotos, os usuários não precisam se preocupar com a manutenção ou atualização do software, pois essas tarefas são de responsabilidade dos desenvolvedores da aplicação.

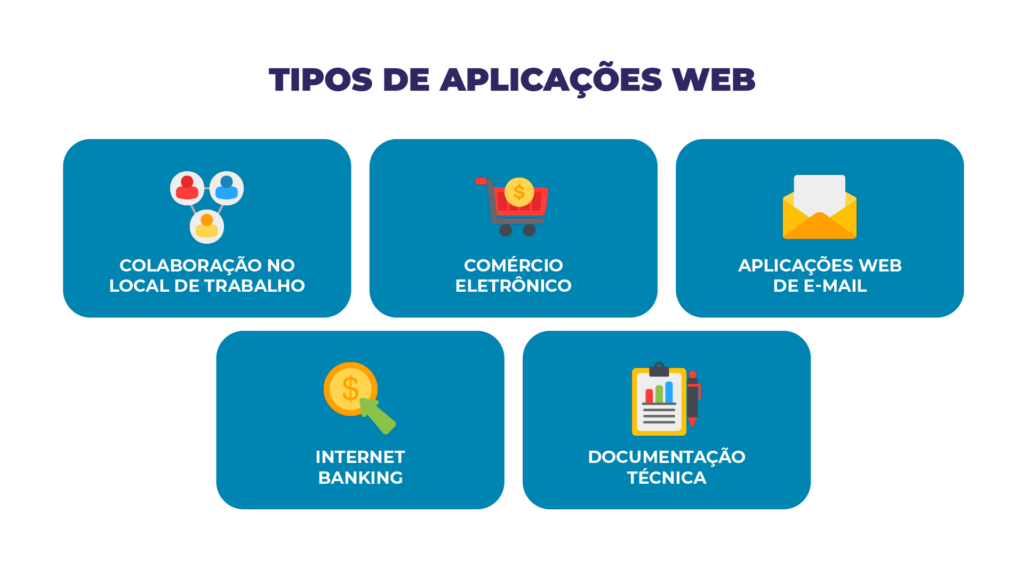

Tipos de aplicações web

Há vários tipos de aplicações Web. Confira os mais conhecidos:

- Colaboração no local de trabalho: as aplicações Web de colaboração do local de trabalho permitem que os membros de uma equipe acessem documentos, calendários compartilhados, serviços de mensagens instantâneas e outras ferramentas corporativas.

- Comércio eletrônico: esse tipo de aplicação Web, permite que os usuários naveguem, procurem e paguem online por produtos.

- Aplicações Web de e-mail: as aplicações de webmail são usadas por empresas e usuários para acessar seus e-mails. Muitas vezes, elas incluem outras ferramentas de comunicação, como mensagens instantâneas e videoconferência.

- Internet banking: usuários usam com frequência aplicações Web de internet banking para acessar suas contas e outros produtos financeiros, como crédito e hipotecas.

- Documentação técnica: as aplicações Web podem ser usadas para criar e compartilhar documentação técnica, como manuais do usuário, guias de instruções e especificações do dispositivo.

Quais riscos a aplicação web apresenta?

Os aplicativos web podem enfrentar vários tipos de ataque, dependendo dos objetivos do invasor, da natureza do trabalho da organização visada e das lacunas de segurança específicas do aplicativo. Os tipos de ataque mais comuns incluem:

São falhas de segurança desconhecidas que os desenvolvedores ainda não tiveram a oportunidade de corrigir. Os atacantes podem explorar essas vulnerabilidades para obter acesso não autorizado à aplicação ou realizar outras atividades maliciosas. Geralmente as vulnerabilidades são divulgadas publicamente apenas quando já estão sendo exploradas, tornando-as um risco significativo.

Injeção de SQL:

A injeção de SQL ocorre quando um atacante insere código SQL malicioso em uma consulta enviada a um banco de dados. Isso pode permitir que o atacante manipule a consulta, acesse, modifique ou exclua dados, comprometendo a segurança e a integridade das informações armazenadas.

Cross-site scripting (XSS):

Ocorre quando um atacante injeta código malicioso em uma aplicação web, que é então executado no navegador de um usuário legítimo. Isso pode permitir que o atacante roube informações confidenciais do usuário, como credenciais de login, ou execute ações indesejadas em nome do usuário.

Falsificação de solicitações entre sites (CSRF):

Envolve a execução de ações não autorizadas em uma aplicação web em nome de um usuário legítimo. Os atacantes enganam os usuários para que realizem ações indesejadas, aproveitando a confiança entre o usuário e a aplicação. Isso pode levar ao comprometimento de contas, alteração de configurações ou execução de ações prejudiciais sem o conhecimento do usuário.

Ataques de preenchimento de credenciais:

Nesse tipo de ataque, os invasores tentam obter acesso não autorizado às contas dos usuários, usando métodos como força bruta (tentativas repetidas de adivinhar senhas) ou ataques de dicionário (tentativas de adivinhar senhas com base em palavras comuns). Esses ataques visam explorar senhas fracas ou vazadas, com o objetivo de obter acesso a informações confidenciais.

Esses ataques têm como objetivo sobrecarregar um sistema ou uma aplicação web, tornando-a inacessível para os usuários legítimos. Em um ataque DoS, um único ponto de origem é usado para enviar uma quantidade excessiva de tráfego ou solicitações para o servidor, tornando-o incapaz de responder a todas elas. No caso de um ataque DDoS, múltiplos pontos de origem são usados simultaneamente para realizar o ataque, tornando-o ainda mais difícil de ser mitigado.

Como garantir a segurança de aplicações web?

Além de preservar a tecnologia e os recursos utilizados no desenvolvimento de aplicativos, a segurança das aplicações web também estabelece um alto nível de proteção em relação aos servidores e processos da internet.

Trouxemos algumas medidas de segurança efetivas que podem ajudar você a proteger a sua aplicação web. Confira:

1. Auditoria de segurança:

É um processo de avaliação detalhada da aplicação web para identificar possíveis vulnerabilidades e pontos fracos. Isso pode incluir revisão do código fonte, análise de configuração do servidor, testes de penetração e verificação das práticas de segurança adotadas. O objetivo é descobrir e corrigir quaisquer falhas de segurança antes que possam ser exploradas por invasores mal-intencionados. A auditoria de segurança também pode envolver a revisão das políticas de segurança existentes, a fim de garantir que elas atendam aos padrões e regulamentações relevantes.

2. Criptografia de dados:

É um método fundamental para proteger as informações transmitidas entre o cliente e o servidor. Envolve a conversão dos dados em uma forma codificada, ilegível para qualquer pessoa que não possua a chave de descriptografia. Ao implementar a criptografia, é necessário garantir que a comunicação seja protegida usando protocolos seguros, como HTTPS (HTTP seguro) em vez de HTTP padrão. Isso ajuda a prevenir ataques de interceptação de dados, como sniffing de rede, e protege a confidencialidade e integridade dos dados transmitidos.

3. Monitoramento contínuo:

É uma etapa essencial para garantir a segurança da aplicação web. Isso envolve o uso de ferramentas de monitoramento para coletar e analisar dados sobre a atividade da aplicação, tráfego de rede, eventos de segurança e outros indicadores importantes. Ao monitorar a aplicação web, é possível identificar atividades suspeitas, como tentativas de invasão, comportamento anormal do usuário ou atividades maliciosas. Isso permite que medidas preventivas sejam tomadas rapidamente, como bloquear IPs suspeitos, desativar contas comprometidas ou tomar outras ações para mitigar ameaças à segurança.

4. Gerenciamento de acessos:

Nesse estágio, é importante implementar um sistema de gerenciamento de acessos e identidades para controlar e monitorar quem tem permissão para acessar a aplicação web e quais recursos específicos eles podem acessar. Isso envolve a implementação de autenticação forte, como senhas seguras, autenticação de dois fatores e talvez até autenticação biométrica, dependendo da sensibilidade dos dados e dos recursos da aplicação. Além disso, é necessário garantir que as contas de usuário sejam desativadas ou removidas quando um usuário deixa a empresa ou não precisa mais de acesso.

É importante ressaltar que a segurança da aplicação web é um processo contínuo e em constante evolução. Além desses passos, é fundamental manter-se atualizado sobre as melhores práticas de segurança, aplicar patches de segurança e atualizações regulares no software e monitorar as ameaças emergentes para garantir que a aplicação web esteja protegida contra novas vulnerabilidades que possam surgir.

Conclusão

Vimos os riscos significativos enfrentados pelas aplicações web e a importância de implementar medidas de segurança eficazes. As organizações devem reconhecer que a segurança das aplicações web não é apenas uma opção, mas uma necessidade para proteger seus ativos, clientes e reputação no mundo digital em constante evolução.

Ao implementar as melhores práticas de segurança, as organizações podem fortalecer sua postura de segurança e minimizar a exposição a ameaças. Além disso, é essencial manter-se atualizado sobre as tendências de segurança, investir em soluções eficazes e estar preparado para lidar com incidentes de segurança, caso ocorram.

Proteger suas aplicações web é um esforço contínuo que requer dedicação e investimento. Ao adotar uma abordagem robusta de segurança, as organizações podem oferecer um ambiente digital seguro, confiável e confidencial para seus clientes, além de obter uma vantagem competitiva no mercado.